Sécuriser son seveur SSH

Les vulnérabilités sur SSH sont critiques

Votre service SSH permet d'accéder à une console sur votre serveur. Si un attaquant y a accès, il a automatiquement le contrôle de l'ensemble de votre serveur.

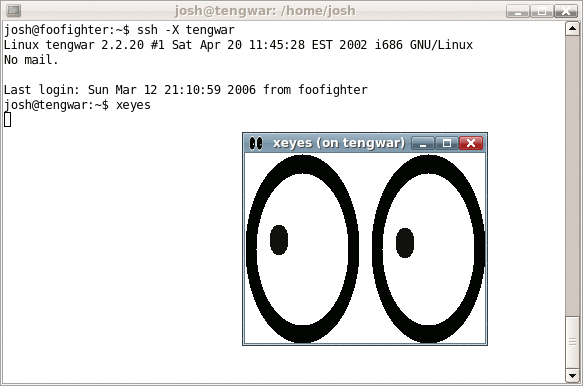

Image d'illustration : https://en.wikipedia.org/wiki/Secure_Shell#/media/File:X11_ssh_tunnelling.png

Serveur SSH : plus sécurisé que l'on ne croit ?

Le protocole Secure Shell permet d'accéder à distance à un shell (une console, un terminal, un invite de commande) sur un ordinateur spécifique.

Le service OpenSSH, qui est installé sur la plupart des serveurs Linux et est disponible sur Windows, fournit une implémentation de ce protocole. Il est aujourd'hui utilisé sur la plupart des serveurs Minecraft. Nous nous concentrons donc sur la sécurité de celui-ci dans cet article.

Liste de recommandations

- Utilisez un système de mises à jour automatiques. Plusieurs vulnérabilités SSH ont déjà été exploitées

- Restreignez l'accès à certaines adresses IPs

- Utilisez un compte par personne physique

- Préférez une authentification avec des clés SSH, au lieu de mots de passes

- Modifiez le port d'écoute par défaut

- Diminuez le nombre d'essais maximum

- Diminuez la durée maximale pour se connecter

Vous pouvez utilise différents outils pour cela, comme iptables ou nftables.

Dans votre fichier de configuration SSH (nommé sshd_config, souvent dans le dossier /etc/ssh/), cherchez la ligne "#Port 22" et remplacez-là par "Port NOMBRE" en remplaçant NOMBRE par un port valide et non utilisé (1024-65535)

Dans votre fichier de configuration SSH (nommé sshd_config, souvent dans le dossier /etc/ssh/), cherchez la ligne "MaxAuthTries" et mettez-là à 4 ou moins.

Dans votre fichier de configuration SSH (nommé sshd_config, souvent dans le dossier /etc/ssh/), cherchez la ligne "LoginGraceTime", et mettez 1m pour une minute

Pour aller plus loin

Vous pouvez télécharger le guide d'hardening de CIS afin d'obtenir d'autres recommandations concernant la sécurité de votre serveur OpenSSH. Vous pouvez aussi utiliser un outil comme Wazuh ou fail2ban pour bannir automatiquement les adresses IPs qui tentent trop souvent de se connecter à votre serveur.